当 Android 上发生安全漏洞时,谷歌通常会指出导致这些漏洞的非官方渠道。例如,最近在华为应用程序库中发现的 190 个受恶意软件感染的应用程序的报告。然而,谷歌自己的服务也存在恶意软件问题。值得注意的是,过去几个月在 Google Play 商店中发现了 300,000 个木马。

威胁行为者已经能够绕过谷歌的限制来阻止恶意软件应用程序。通过这样做,攻击者可以在四个月的时间内安装超过 300,000 个银行木马。

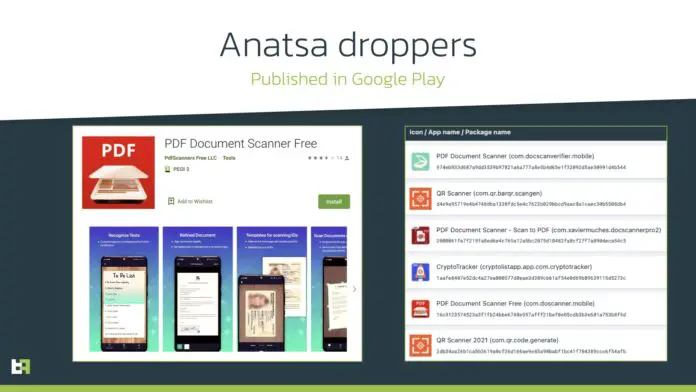

据Threat Fabric的网络安全研究团队称,攻击组织已经找到了一种使用 Google Play 来推送其恶意软件的方法。从本质上讲,他们减少了特洛伊木马投放应用程序的占用空间,从而减少了他们需要从 Google 获得的权限数量。

Threat Fabric 研究人员指出:“为了让自己更难被发现,这些植入程序背后的参与者只会手动激活在受感染设备上安装银行木马,以防他们希望在世界特定地区有更多受害者。” . “这使得自动检测成为任何组织都难以采用的策略。”

300,000 个银行木马中的每一个都来自四个恶意软件组。Anatsa 安装了超过 200,000 个滴管装置,Alien 安装了 95,000 个,Hydra 和 Ermac 分别声称安装了超过 15,000 个。

最近的华为 Android 发现

本月早些时候,我们报道了华为分叉的 Android 商店上的190 多个应用程序携带恶意软件,安装次数超过 900 万次。恶意软件被包含在游戏中,旨在作为广告软件窃取用户信息以向他们投放广告。

研究人员将正在使用的新木马称为 Android.Cynos.7.origin。顾名思义,它是对 Cynos 恶意软件的修改。这是一个众所周知的模块,在感染 Android 应用程序之前就已经出现过。

下载游戏后,它会要求用户授予控制电话的权限。“这使得木马能够访问某些数据,” Web 医生说。一旦获得许可,木马就会渗透到设备中并获取电话号码和位置数据等信息。