零日漏洞

零日漏洞是软件中的错误。当然,所有复杂的软件都有缺陷,那么为什么要给零日漏洞起一个特殊的名字呢?零日漏洞是网络犯罪分子发现的漏洞,但该软件的作者和用户尚不知道。而且,至关重要的是,零日漏洞是导致可利用漏洞的错误。

这些因素结合在一起,使零日漏洞成为网络犯罪分子手中的危险武器。他们知道其他人不知道的漏洞。这意味着他们可以不受挑战地利用该漏洞,损害运行该软件的任何计算机。而且由于没有其他人知道零日漏洞,因此不会有针对易受攻击软件的修复程序或补丁程序。

因此,在第一次攻击发生和被检测到和软件发布者响应修复之间的短时间内,网络犯罪分子可以不加检查地利用该漏洞。像勒索软件攻击这样的公开攻击是不容错过的,但如果妥协是一种秘密监视,那么可能需要很长时间才能发现零日漏洞。臭名昭著的 SolarWinds 攻击就是一个典型的例子。

零日已经找到了他们的时刻

零日并不新鲜。但特别令人担忧的是,被发现的零日数量显着增加。2021 年发现的漏洞数量是 2020 年的两倍多。2021 年的最终数字仍在整理中——毕竟我们还有几个月的时间——但有迹象表明,大约 60 到 70 个零日漏洞将年底才发现。

作为一种未经授权进入计算机和网络的手段,零日漏洞对网络犯罪分子来说具有价值。他们可以通过执行勒索软件攻击和向受害者勒索钱财来获利。

但是零日本身是有价值的。它们是可销售的商品,对于发现它们的人来说价值巨大。正确类型的零日漏洞利用的黑市价值很容易达到数十万美元,有些例子甚至超过了 100 万美元。零日经纪人将买卖零日漏洞。

零日漏洞很难被发现。曾几何时,它们只被资源丰富且技术娴熟的黑客团队发现和使用,例如国家资助的高级持续威胁 (APT) 组织。过去许多零日武器的产生都归功于俄罗斯和中国的 APT。

当然,只要有足够的知识和奉献精神,任何有足够成就的黑客或程序员都可以找到零日漏洞。白帽黑客是试图在网络犯罪分子之前找到他们的好人之一。他们将他们的发现提交给相关的软件公司,后者将与发现问题的安全研究人员合作将其关闭。

创建、测试并提供新的安全补丁。它们作为安全更新推出。只有在所有补救措施都到位后才会宣布零日漏洞。当它公开时,修复程序已经在野外。零日已被取消。

有时在产品中使用零天。NSO 集团有争议的间谍软件产品Pegasus 被各国政府用来打击恐怖主义和维护国家安全。它可以安装在移动设备上,几乎不需要用户交互。2018 年爆发了丑闻,据报道,几个权威国家使用 Pegasus 对其本国公民进行监视。持不同政见者、活动家和记者成为攻击目标。

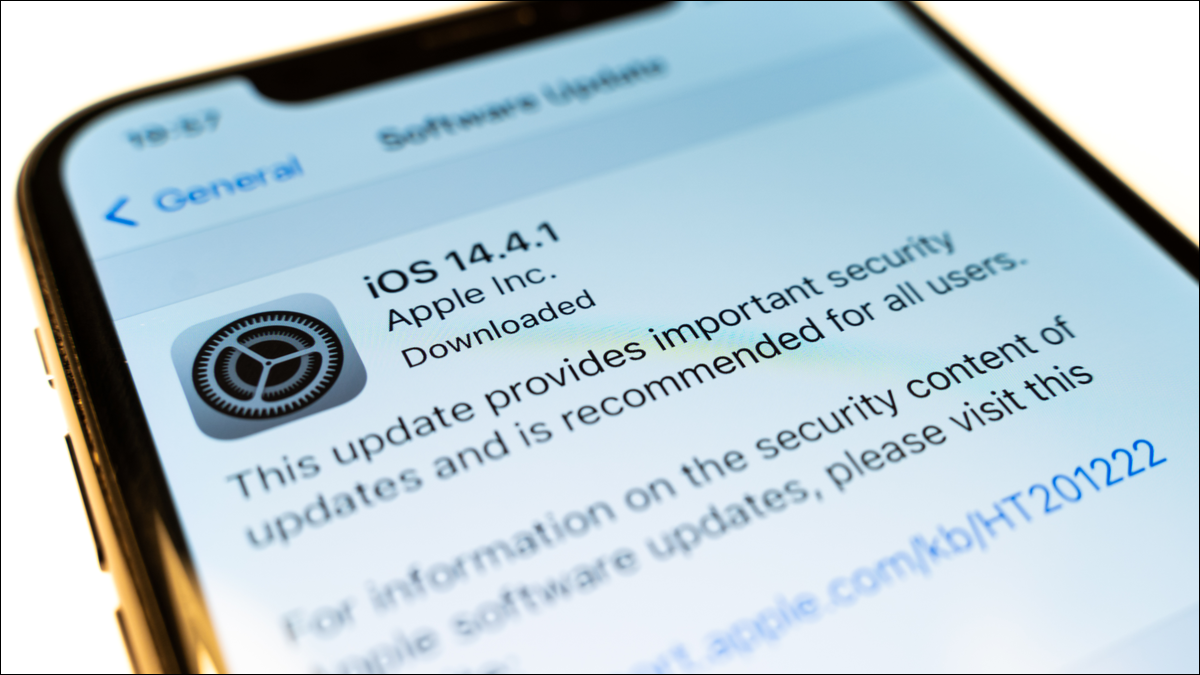

就在 2021 年 9 月,多伦多大学公民实验室检测到并分析了 Pegasus 正在利用的影响 Apple iOS、macOS 和 watchOS 的零日漏洞。Apple于2021 年 9 月 13 日发布了一系列补丁。

为什么零天数突然激增?

紧急补丁通常是用户收到发现零日漏洞的第一个迹象。软件供应商有关于何时发布安全补丁、错误修复和升级的时间表。但是因为必须尽快修补零日漏洞,所以不能等待下一个预定的补丁发布。它是处理零日漏洞的周期外紧急补丁。

如果你觉得你最近看到了更多这些,那是因为你已经看到了。2021年所有主流操作系统,浏览器、智能手机应用、智能手机操作系统等诸多应用都收到了紧急补丁。

增加的原因有几个。从积极的一面来看,著名的软件提供商已经实施了更好的政策和程序,以便与安全研究人员合作,这些研究人员通过零日漏洞的证据接近他们。安全研究人员更容易报告这些缺陷,并且会认真对待这些漏洞。重要的是,报告问题的人受到专业对待。

还有更多的透明度。Apple 和 Android 现在都在安全公告中添加了更多详细信息,包括问题是否是零日漏洞以及该漏洞是否有可能被利用。

或许是因为安全被认为是一项关键业务功能——并且在预算和资源方面被视为如此——攻击必须更聪明才能进入受保护的网络。我们确实知道并非所有零日漏洞都被利用。计算所有零日安全漏洞与计算在网络犯罪分子发现之前发现和修补的零日漏洞不同。

但是,强大、有组织且资金充足的黑客组织(其中许多是 APT)仍在全力工作,试图发现零日漏洞。他们要么出售它们,要么自己利用它们。通常,一个团体会在他们自己挤奶后出售零日,因为它的使用寿命即将结束。

因为一些公司没有及时应用安全补丁和更新,即使有抵消它的补丁可用,零日漏洞也可以延长寿命。

据估计,所有零日漏洞利用中有三分之一用于勒索软件。大笔赎金可以轻松地为网络犯罪分子在下一轮攻击中使用的新零日支付费用。勒索软件团伙赚钱,零日创造者赚钱,而且一团糟。

另一种思想流派表示,网络犯罪集团一直在竭力发现零日漏洞,我们只是看到更高的数字,因为有更好的检测系统在工作。微软的威胁情报中心和谷歌的威胁分析小组以及其他机构都拥有与情报机构在该领域检测威胁的能力相媲美的技能和资源。

随着从内部部署到云的迁移,这些类型的监控组可以更轻松地同时识别多个客户的潜在恶意行为。这是令人鼓舞的。我们可能会越来越善于发现它们,这就是为什么我们会看到更多的零日和它们生命周期的早期。

软件作者越来越草率了吗?代码质量下降了吗?如果有的话,它应该随着CI/CD 管道的采用、自动化单元测试以及对安全性必须从一开始就计划好,而不是事后加紧的意识的提高而上升。

几乎所有重要的开发项目都使用开源库和工具包。这可能会导致将漏洞引入项目。有几项举措正在进行中,试图解决开源软件中的安全漏洞问题,并验证下载的软件资产的完整性。

如何保护自己

端点保护软件可以帮助应对零日攻击。甚至在零日攻击特征化以及防病毒和反恶意软件签名更新和发送之前,攻击软件的异常或令人担忧的行为就可以触发市场领先的端点保护软件中的启发式检测例程,捕获和隔离攻击软件。

使所有软件和操作系统保持最新状态并打上补丁。记住也要修补网络设备,包括路由器和交换机。

减少您的攻击面。仅安装所需的软件包,并审核您使用的开源软件的数量。考虑支持已签署工件签名和验证计划的开源应用程序,例如安全开源计划。

不用说,使用防火墙并使用其网关安全套件(如果有)。

如果您是网络管理员,请限制用户可以在其公司计算机上安装的软件。教育你的员工。许多零日攻击利用了人类的一时疏忽。提供网络安全意识培训课程,并经常更新和重复。