Sam Curry,Brett Buerhaus,Ben Sadeghipour,Samuel Erb和Tanner Barnes用了三个月的时间破解了苹果平台和服务,以发现一系列弱点。团队发现的55个漏洞的严重程度各不相同,其中一些至关重要。

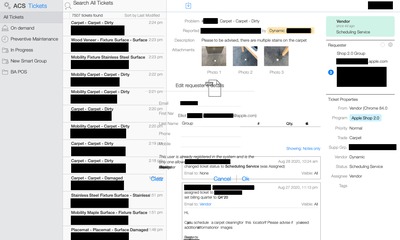

在参与过程中,我们发现其基础结构核心部分存在各种漏洞,这些漏洞可能使攻击者完全破坏客户和员工应用程序,启动能够自动接管受害者的iCloud帐户的蠕虫,检索内部的源代码。苹果公司计划充分利用苹果公司使用的工业控制仓库软件,并接管苹果公司员工的会议,使其能够访问管理工具和敏感资源。

苹果显然很快就解决了大多数漏洞,其中一些漏洞在短短几个小时内就得到了解决。

总体而言,苹果对我们的报告反应非常快。我们提交的更重要的报告仅在提交和修复之间有四个小时的时间。

作为苹果公司“安全赏金计划”的一部分,该小组能够为他们的某些工作获得可观的报酬。截至10月4日星期日,他们已收到四笔款项,共计$ 51,500。其中包括用于披露iCloud用户全名的$ 5,000,用于发现IDOR漏洞的$ 6,000,用于访问内部公司环境的$ 6,500和用于发现包含客户数据的系统内存泄漏的$ 34,000。

由于没有人真正了解他们的错误赏金计划,因此,我们投入了大量时间投入了很多未知的领域。苹果与安全研究人员合作已有一段有趣的历史,但看来他们的漏洞披露计划是朝着与黑客合作以保护资产并允许有兴趣的人查找和报告漏洞的正确方向迈出的重要一步。

自去年以来,苹果一直在积极投资于其赏金计划。根据安全漏洞的性质和严重性,安全研究人员现在可以为每个漏洞获得高达一百万美元的收益。

在苹果安全团队的允许下,该小组发布了一份详尽的报告,其中详细介绍了一系列漏洞以及查找和利用漏洞的方法。他们还暗示可能还会有更多赏金。